Connexion à un serveur dédié Kimsufi via le protocole SSH Administration système, GNU/Linux, Microsoft Windows

Aujourd’hui, je vais vous montrer comment se connecter à une machine faisant tourner un serveur SSH, tel qu’un serveur dédié. Ainsi, ce billet s’inscrit dans la suite d’articles dédiée à l’installation d’un serveur Kimsufi. Tout d’abord, le protocole SSH permet de se connecter à une autre machine à travers le réseau (donc Internet), de façon sécurisée. Pour cela, il chiffre la communication entre les deux machines. Une fois connecté, il est possible d’entrer des commandes qui seront exécutées sur la machine distante. Il est possible également de créer des tunnels pour y faire transiter des données ou encore de transmettre des fichiers entre les deux machines de manière cryptée.

Pour se connecter à une machine distante, il faut d’abord connaître son adresse IP. Sur un serveur dédié Kimsufi, celle-ci est indiquée dans le tableau de bord du manager, dans la liste déroulante IP de la rubrique Informations réseaux.

- Connexion sous GNU/Linux

Pour pouvoir se connecter en utilisant le protocole SSH, il est nécessaire de disposer d’un client SSH. Pour vérifier cela, ouvrez un terminal et taper la commande suivante:

|

1 2 |

$ which ssh /usr/bin/ssh |

Si la commande renvoie quelques choses comme ici, le client SSH est installé. Dans le cas contraire, il est nécessaire de l’installer. Ainsi, sous Ubuntu, taper la commande ci-dessous dans votre terminal:

|

1 |

$ sudo apt-get install openssh-client |

Ensuite, il suffit de taper la commande suivante en modifiant l’adresse IP et le nom de l’utilisateur pour se connecter au serveur:

|

1 |

ssh NOM_UTILISATEUR@ADRESSE_IP |

Ainsi, pour se connecter avec l’utilisateur root (l’utilisateur qui a tous les pouvoirs sous GNU/Linux) sur la machine ayant pour adresse IP 192.168.1.1, il suffit de taper cette commande:

|

1 |

ssh root@192.168.1.1 |

La commande va vous demander le mot de passe du compte. Dans le cadre de la suite de billets sur l’installation d’un serveur Kimsufi, j’ai choisi d’installer une paire de clé privée/clé publique (voir le billet précédent). Ainsi, il faudra utiliser la clé privée. Pour cela, entrez l’instruction suivante dans votre terminal, en précisant le nom du fichier contenant la clé privée:

|

1 |

ssh NOM_UTILISATEUR@ADRESSE_IP -i CLÉ_PRIVÉE |

Soit pour l’utilisateur root sur la machine 192.168.1.1, avec la clé stockée dans le fichier maclé:

|

1 |

ssh root@192.168.1.1 -i maclé |

Si tout est correct, vous devriez être connecté au serveur et pouvoir entrer des commandes qui seront exécutées par le serveur.

- Connexion sous Microsoft Windows

Sous Windows, il existe plusieurs clients SSH. Ici, j’ai choisi de vous présenter PuTTY. Celui-ci est téléchargeable à l’adresse suivante: http://www.chiark.greenend.org.uk/~sgtatham/putty/download.html (rubrique Binaries, section For Windows on Intel x86, cliquez sur le lien putty.exe).

Dans le cadre de la suite de billets sur l’installation d’un serveur Kimsufi, j’ai choisi d’installer une paire de clé privée/clé publique (voir le billet précédent). Ainsi, il faudra utiliser la clé privée. Pour pouvoir l’utiliser avec PuTTY, il est nécessaire de la convertir dans un format que PuTTY prend en charge (format d’extension .ppk). Pour cela, il faut télécharger PuTTYGen. Celui-ci est disponible à l’adresse suivante: http://www.chiark.greenend.org.uk/~sgtatham/putty/download.html (rubrique Binaries, section For Windows on Intel x86, cliquez sur le lien puttygen.exe).

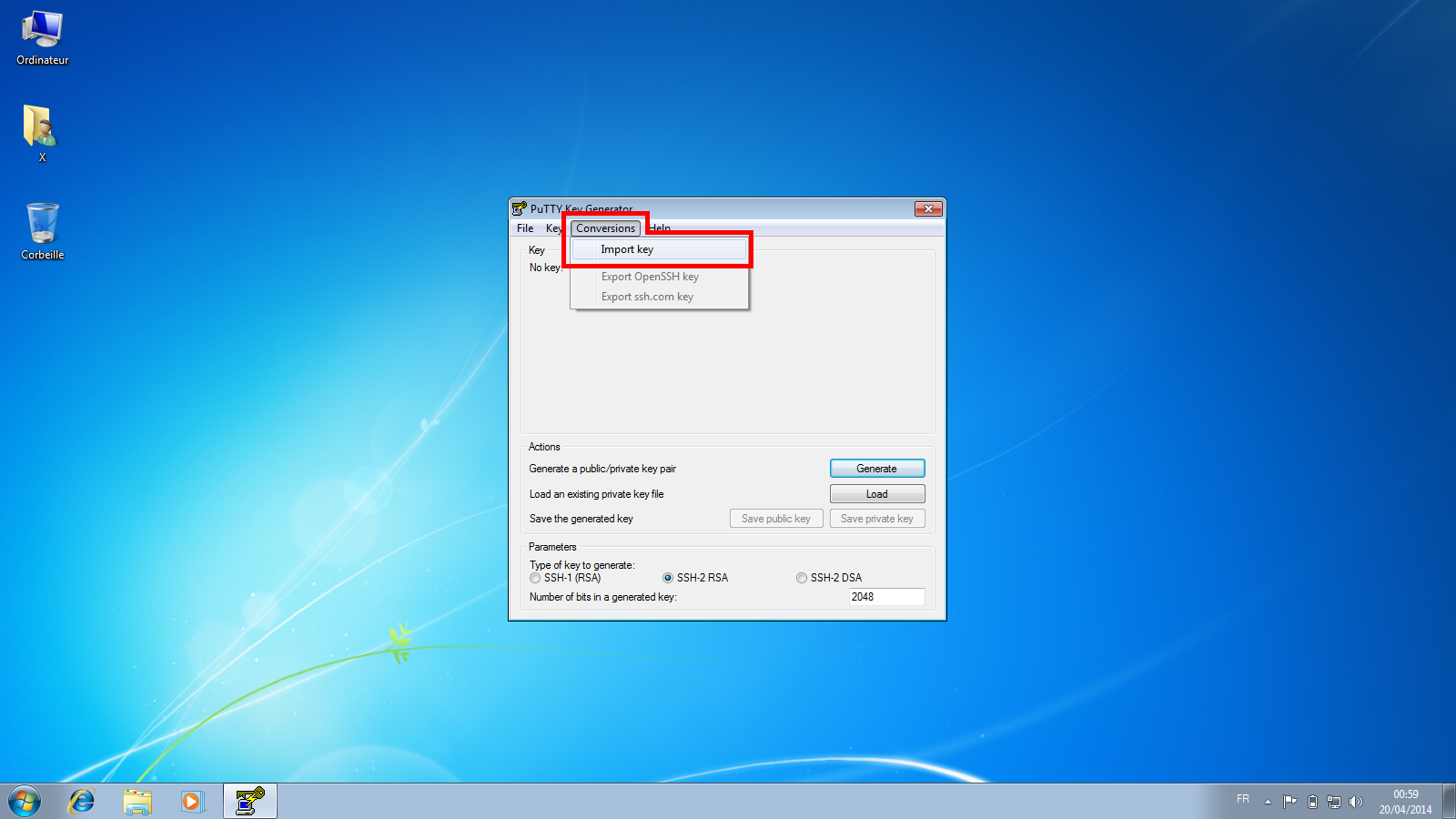

Une fois téléchargé, lancez le. Une fenêtre apparaît. Rendez-vous dans le menu Conversions puis cliquez sur Import key, comme sur la prise d’écran suivante:

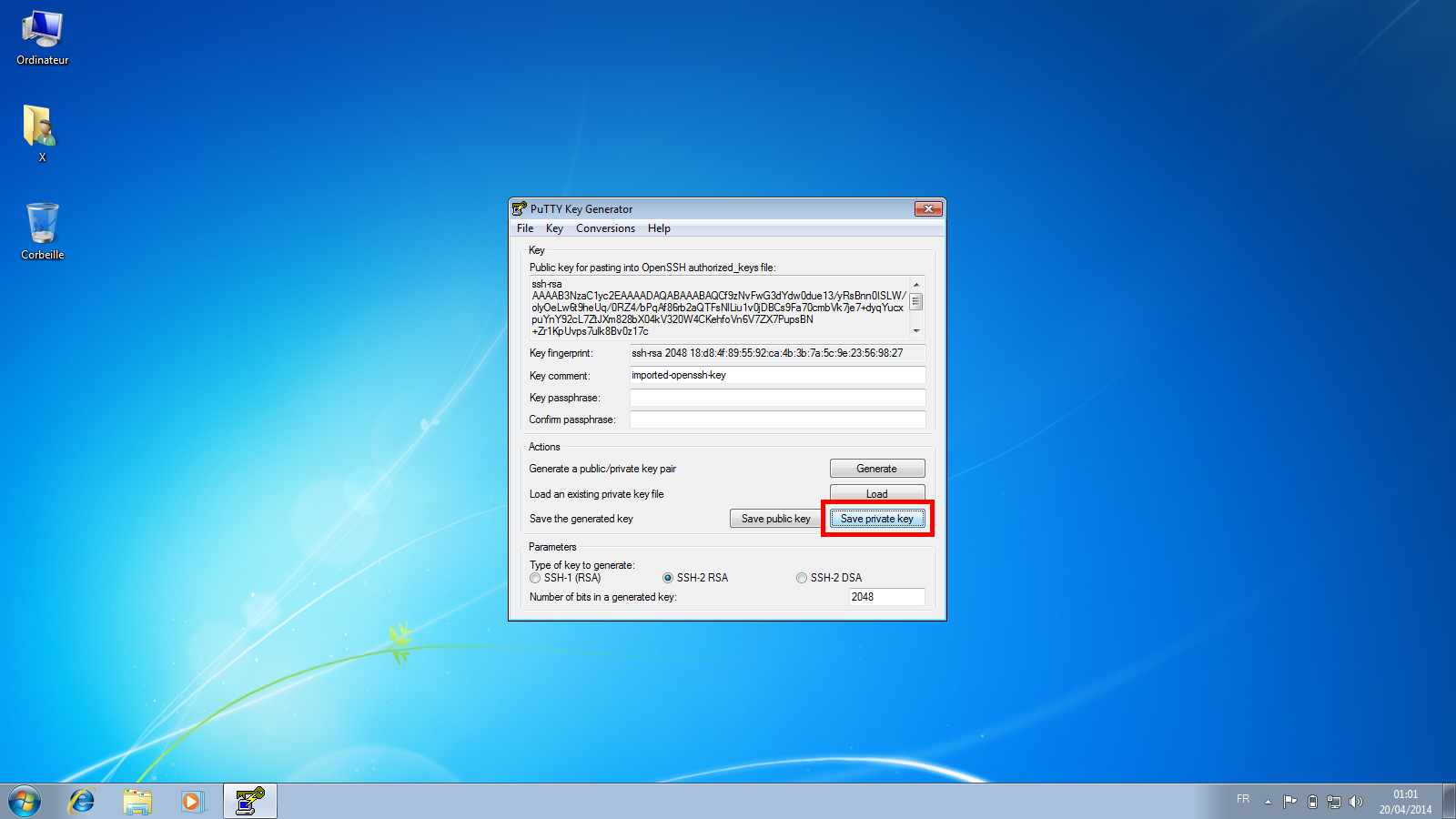

Un sélecteur de fichiers s’ouvre ensuite. Sélectionnez y alors le fichier contenant la clé privée. En validant, vous retournez sur la première fenêtre. Celle-ci se met à jour pour afficher des informations sur la clé. Pour convertir la clé dans un format pris en charge par PuTTY, actionnez le bouton Save private key comme l’illustre l’image ci-dessous:

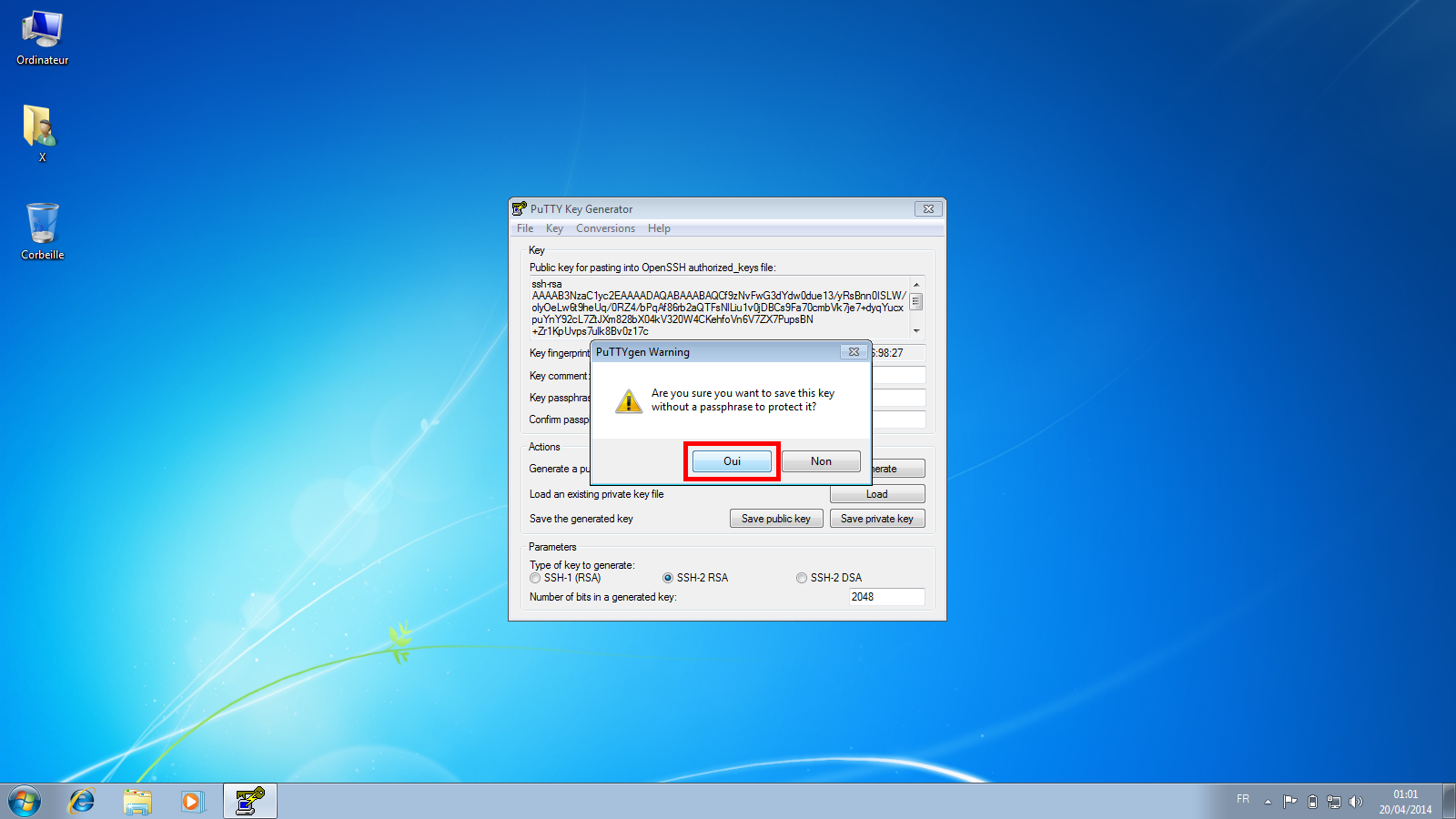

Le programme demande ensuite de confirmer l’enregistrement de la clé convertie dans le nouveau format sans mot de passe. Confirmez en pressant le bouton Oui, comme ici:

Un nouveau sélecteur de fichiers apparaît alors. Celui-ci permet de préciser l’emplacement et le nom de la clé convertie dans le format d’extension .ppk, compréhensible par PuTTY. Éviter de donner le même nom que la clé générée par ssh-keygen ; le programme risque de l’écraser. Validez ensuite l’enregistrement.

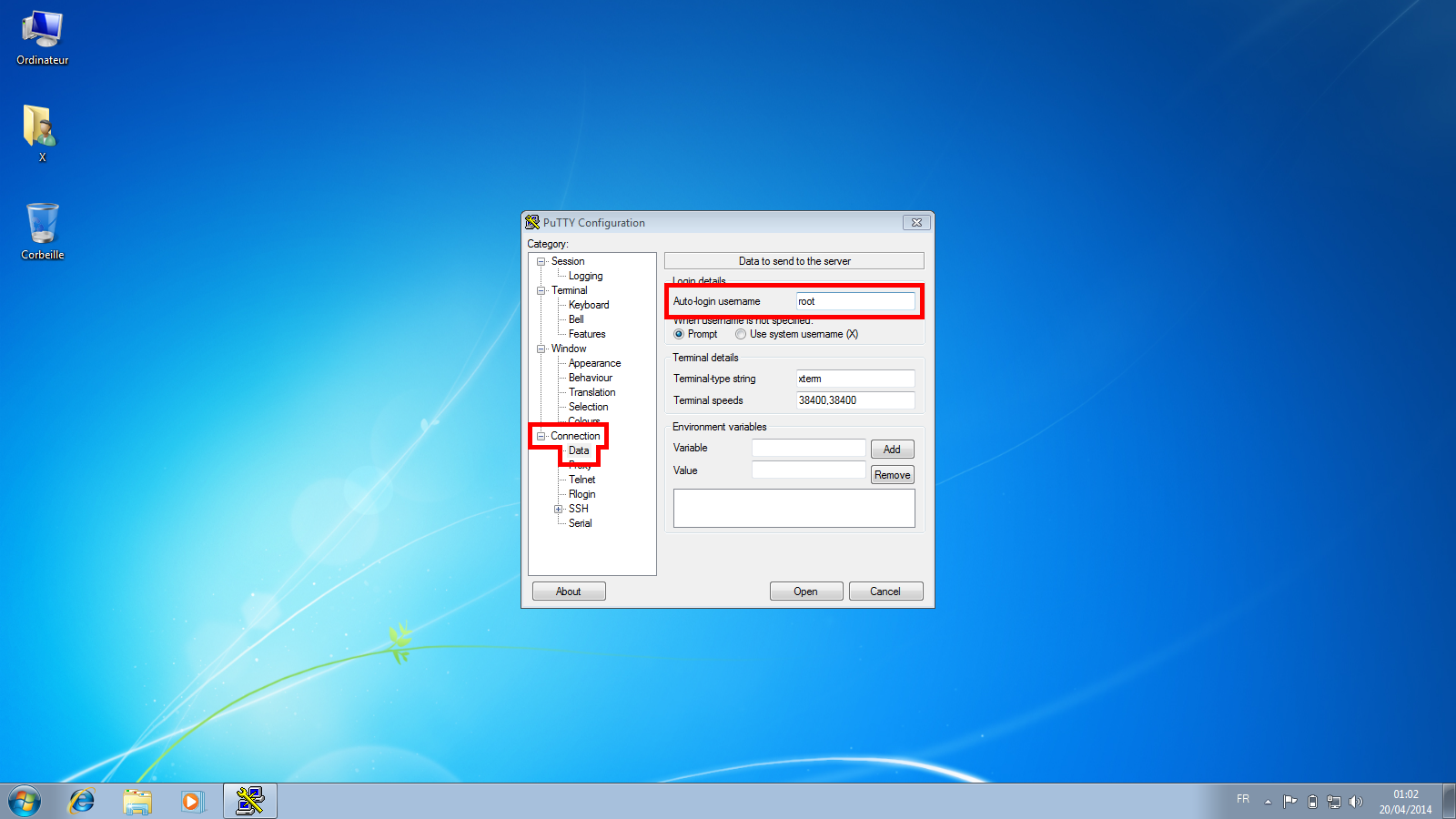

Il est maintenant possible d’utiliser la clé privée, maintenant convertie. Lancez maintenant PuTTY. Afin d’éviter de rentrer à chaque connexion le nom d’utilisateur qui sera utilisé pour se connecter, déroulez l’arbre à gauche au niveau du nœud Connection et cliquez sur Data. Saisissez ensuite le nom d’utilisateur qui sera utilisé pour se connecter sur la machine cible dans le champ Auto-login username de la partie droite de la fenêtre, comme sur la prise d’écran suivante:

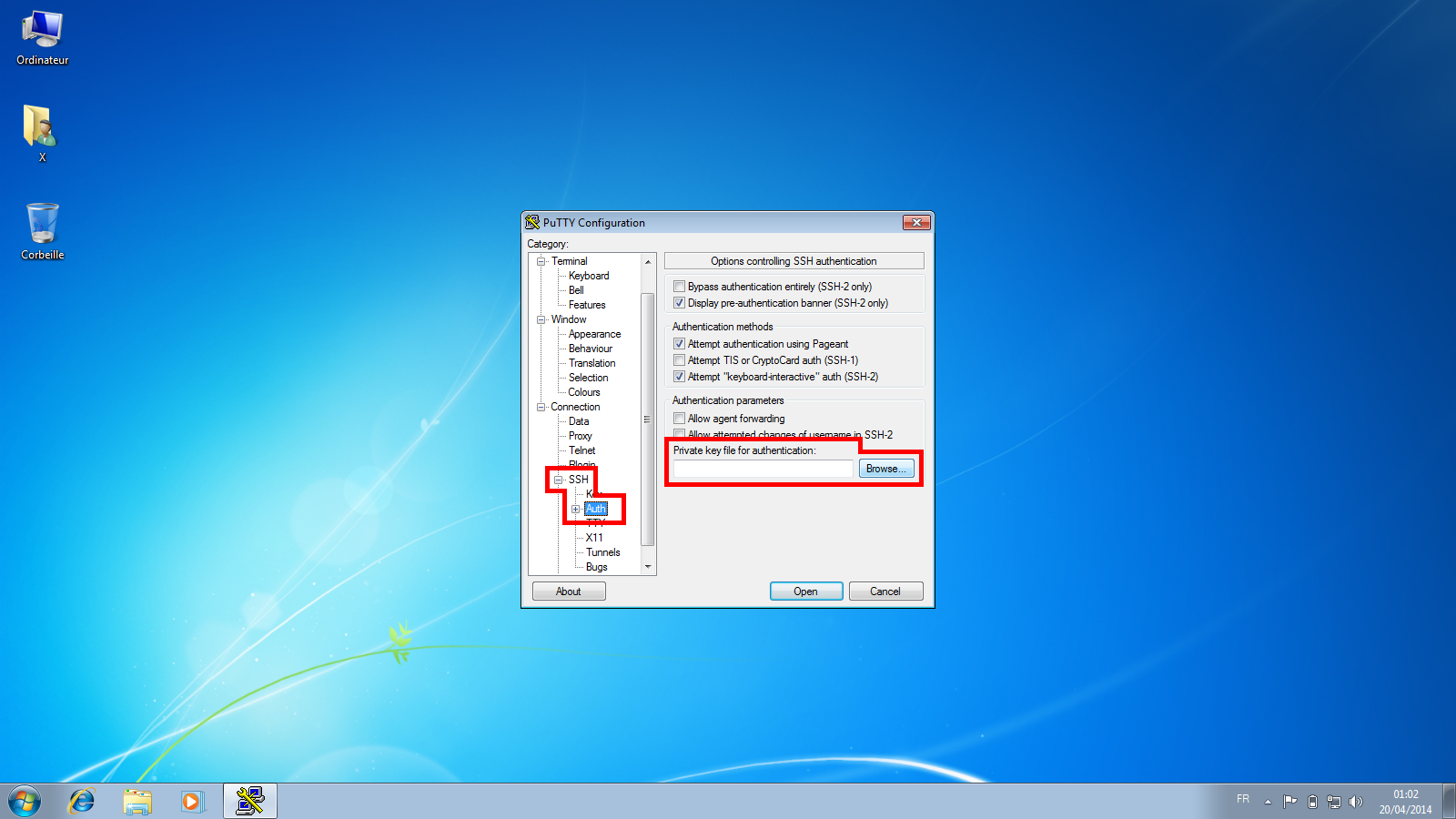

Nous allons maintenant préciser le fichier contenant la clé privée à utiliser. Pour cela, déroulez le nœud SSH de l’arbre et cliquez sur le nœud Auth. Choisissez le fichier contenant la clé privée en actionnant le bouton Browse…, comme l’illustre l’image ci-dessous:

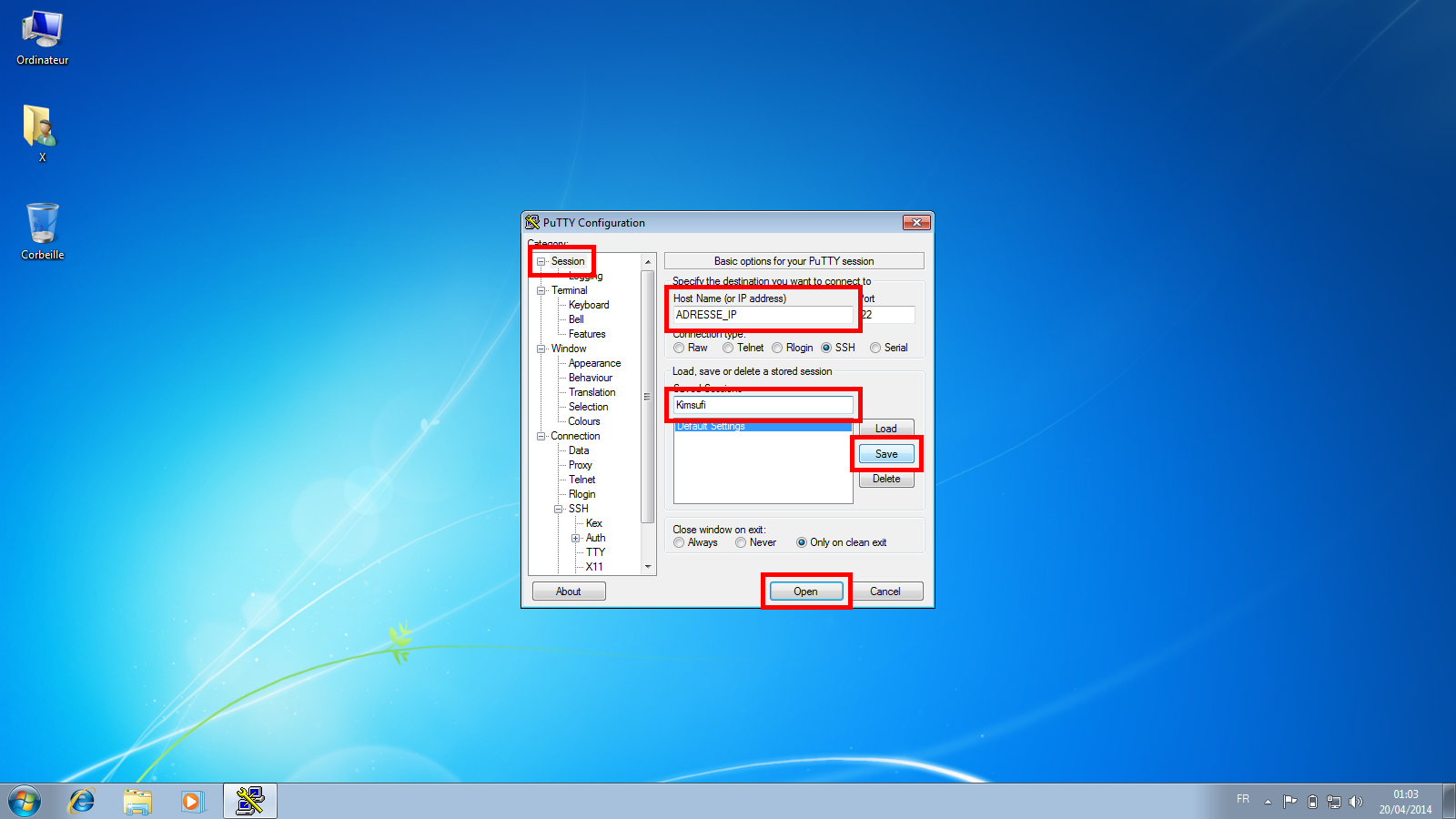

Pour pouvoir se connecter, il faut encore préciser la machine sur laquelle se connecter. Pour ce faire, cliquez sur Session dans l’arbre de gauche. Renseignez le nom ou l’adresse IP de la machine sur laquelle se connecter (en l’occurrence notre serveur dédié Kimsufi) dans le champ Host Name (or address IP). Il est également possible d’enregistrer toutes ces informations à travers une session. Ainsi, lors du prochain lancement de PuTTY, il suffira d’ouvrir la session pour se connecter, sans devoir redonner toutes ces informations. Pour cela, entrez un nom de session dans le champ Saved session et actionnez le bouton Save. Au prochain lancement de PuTTY, il suffira de sélectionner la session dans la liste des sessions et de cliquer sur Load. Enfin, pour vous connecter, actionnez le bouton Open comme le montre l’aperçu d’écran suivant:

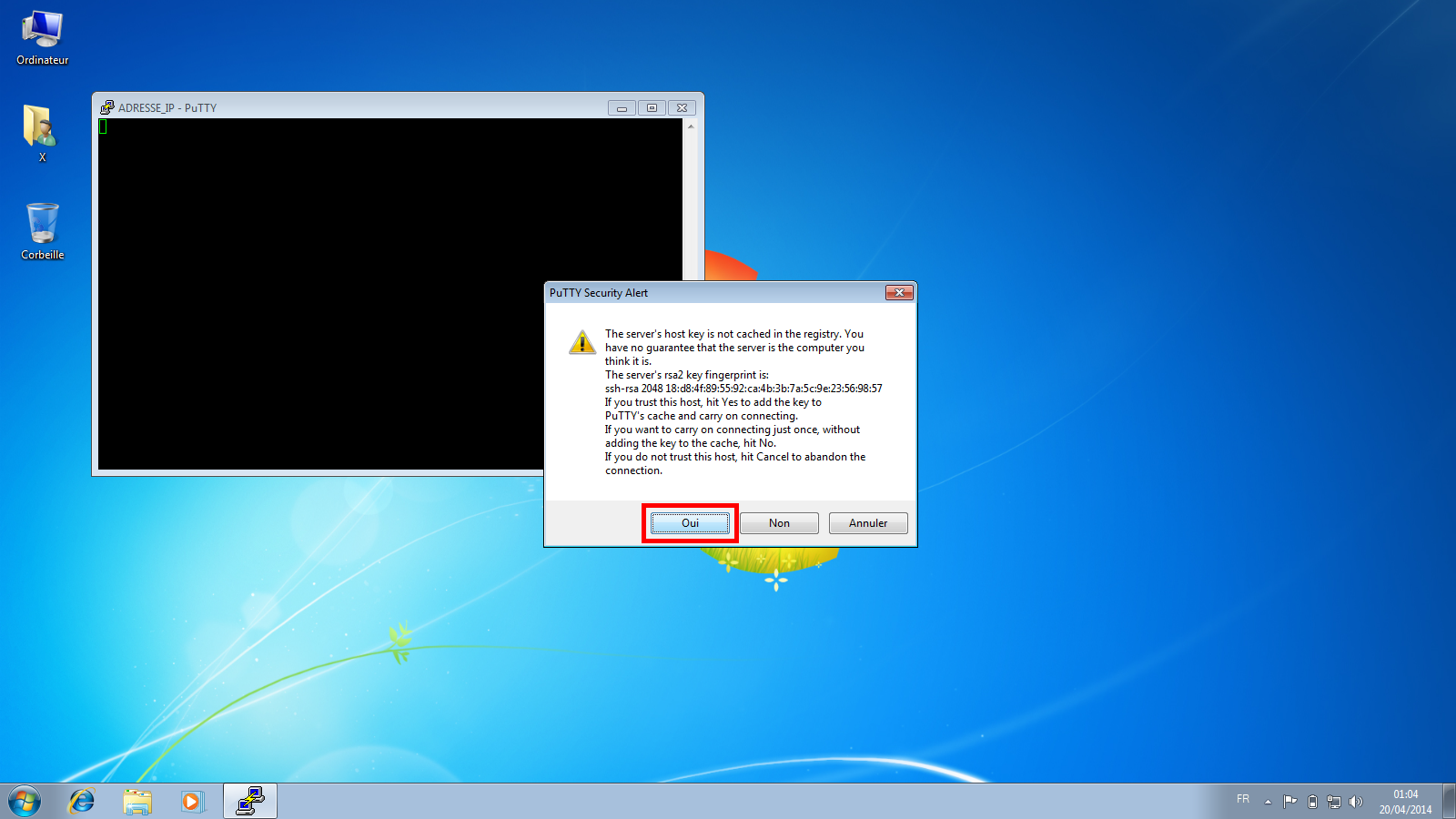

À la première connexion, PuTTY vous avertis que vous ne vous êtes jamais connecté à la machine cible et qu’il n’y pas de garantie qu’elle soit la machine souhaitée. Ainsi, il vous demande de confirmer la demande de connexion. Pour cela, confirmez en actionnant le bouton Oui, comme ici:

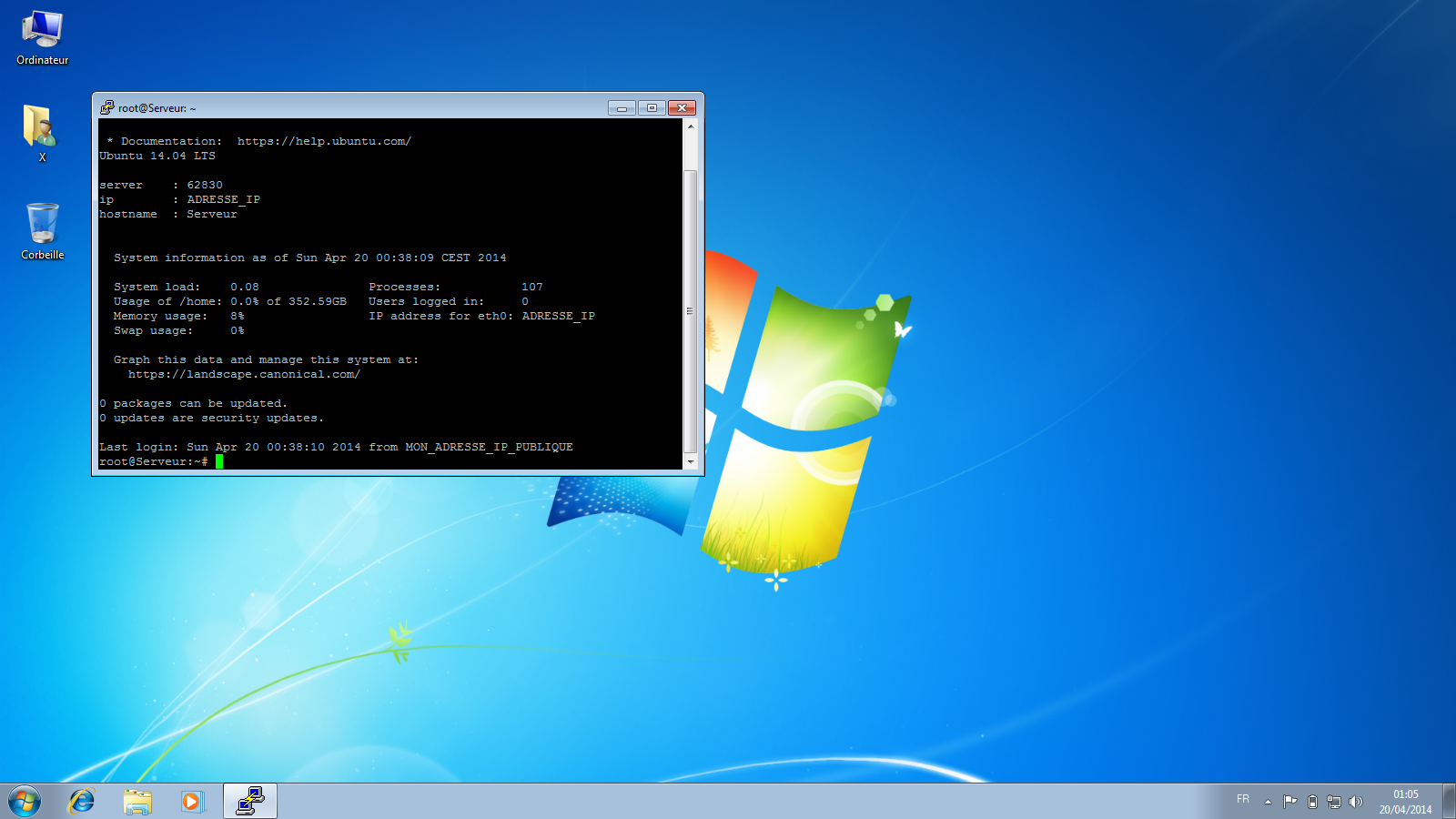

Si la connexion réussie, vous devriez voir apparaître une fenêtre similaire à cela:

Vous pouvez maintenant entrer des commandes qui seront exécutées sur la machine distante, à savoir votre serveur dédié Kimsufi. Pour terminer la connexion, fermez la fenêtre ou entrez la commande suivante dans la fenêtre de PuTTY:

|

1 |

$ exit |

Maintenant que nous pouvons nous connecter à notre serveur, nous pouvons commencer à le paramètrer et à y installer des services. Afin de travailler en toute sécurité, nous allons commencer par sécuriser notre serveur. Ceci sera le sujet d’un prochain article.

Si je peux me permettre, il est absolument dramatique de continuer à utiliser Putty qui n’est plus maintenu ni supporter depuis 2007, il existe des forks bien plus abouti tel que Kitty qui sont à la fois plus sécurisé et plus ergonomique.

Bonjour Antoine,

je suis en désaccord avec votre point de vue. En effet, PuTTY est toujours maintenu; la dernière version est la 0.64 beta et date du 25 février 2015 (voir ici). Effectivement c’est une bêta, mais il faut bien qu’il y ait des utilisateurs pour la tester afin qu’elle puisse passer en Release Candidate ou en version finale. De plus, je trouve que vous exagérez, je ne vois pas réellement en quoi c’est si dramatique (il n’y a pas eu mort d’homme, si ?) Et quant à la critique sur son ergonomie, personnellement, PuTTY me convient très bien. Effectivement, il y a beaucoup d’options, mais c’est ce qui le rend si puissant. Et puis, une fois connecté au serveur, nous travaillons en ligne de commande. Quoi de plus austère et de moins ergonomique que la ligne de commande ?